На веб страници Феликса Крауса, програмера који стоји иза програма брза трака, данас се појавила веома занимљива информација у вези са најновијим методом спровођења пхисхинг напада који је тренутно могуће извести на иОС платформи. Овај напад циља на лозинку корисника уређаја и опасан је углавном зато што изгледа стварно стварно. И то до те мере да би нападнути корисник могао самоиницијативно да изгуби лозинку.

То може бити вас занима

Феликс сам веб сајт представља нови концепт пхисхинг напада који може доћи на иОС уређаје. Ово се још не дешава (иако је могуће већ неколико година), само је демонстрација онога што је могуће. Логично, аутор не приказује изворни код овог хака на свом сајту, али није мало вероватно да ће га неко испробати.

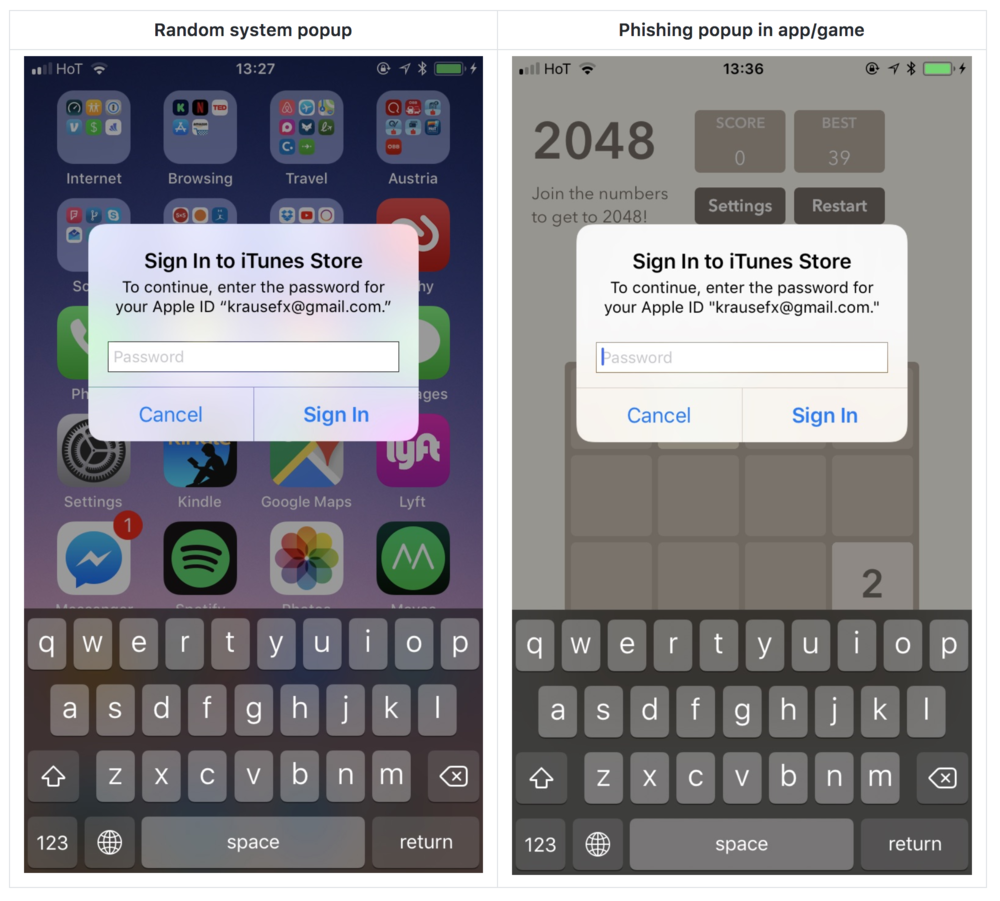

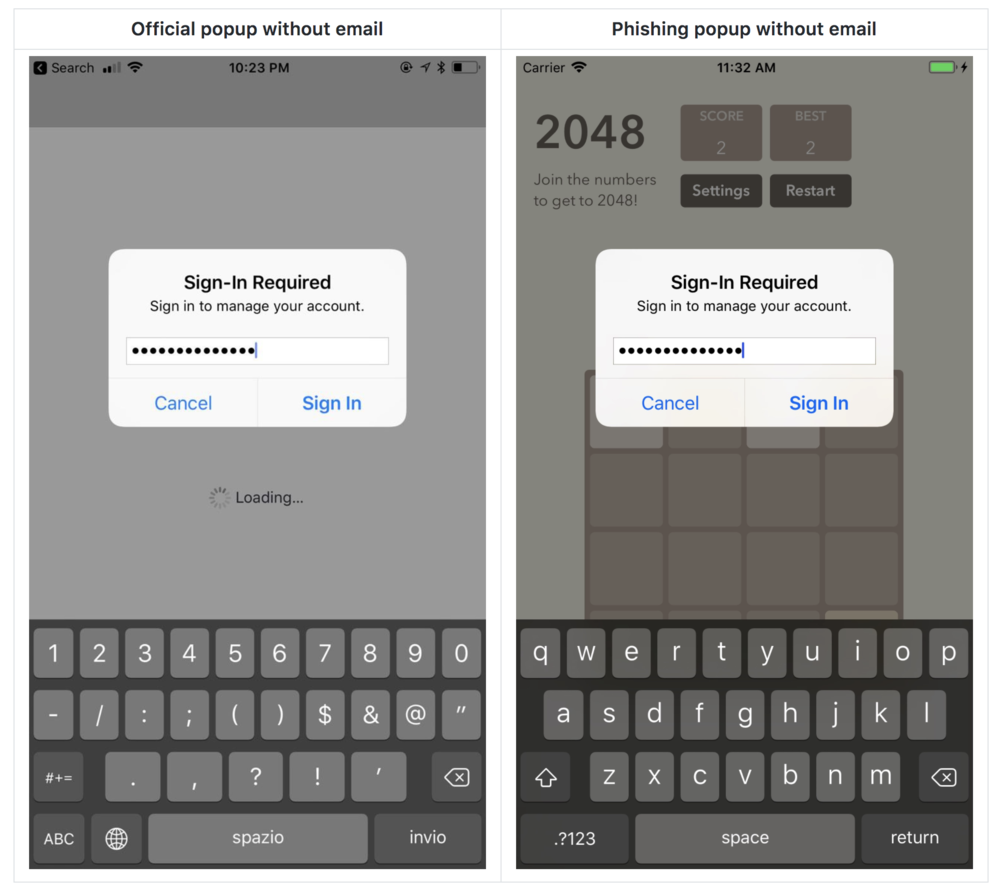

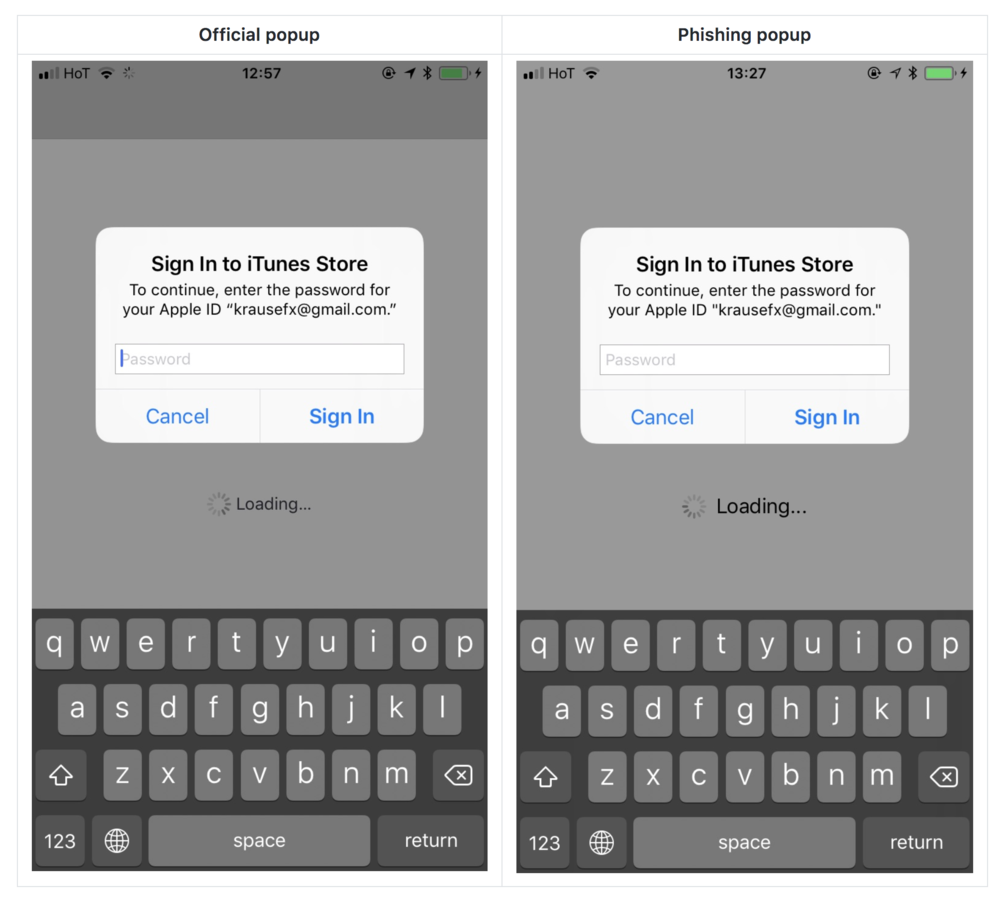

У основи, то је напад који користи иОС оквир за дијалог да би добио лозинку за Аппле ИД налог корисника. Проблем је у томе што се овај прозор не разликује од правог који се појављује када овластите радње на иЦлоуд-у или Апп Сторе-у.

То може бити вас занима

Корисници су навикли на овај искачући прозор и у суштини га аутоматски попуњавају када се појави. Проблем настаје када покретач овог прозора није систем као такав, већ злонамерни напад. Како изгледа ова врста напада можете погледати на сликама у галерији. Феликсова веб страница тачно описује како се такав напад може десити и како се може искористити. Довољно је да инсталирана апликација у иОС уређају садржи одређену скрипту која иницијализује ову интеракцију корисничког интерфејса.

Одбрана од ове врсте напада је релативно лака, али мало ко би помислио да је искористи. Ако икада добијете овакав прозор и сумњате да нешто није у реду, само притисните дугме Хоме (или његов софтверски еквивалент…). Апликација ће се срушити у позадини и ако је дијалог лозинке био легитиман, и даље ћете га видети на екрану. Ако је у питању пхисхинг напад, прозор ће нестати када се апликација затвори. Више метода можете пронаћи на сајт аутора, који препоручујем за читање. Вероватно је само питање времена када ће се слични напади проширити на апликације у Апп Сторе-у.

Извор: краусефк

Дакле, такав напад на легитимну апликацију вероватно не би прошао Аппле-ову контролу, зар не?

Па опет, ако немате бекство из затвора, немате где да га ухватите.

ПС: Никада раније нисам видео овај "обичан" глас. Користим Тоуцх ИД свуда ;-).

Па, видео сам је већ данас. И нема ТИД на иПад мини. Баш синоћ сам добио имејл да неко покушава да се пријави са мојим Аппле ИД-ом из Цхроме-а на Виндовс-у. Наравно, одмах сам ујутру променио лозинку. Ујутро, када се мој иПад мини без СИМ картице укључио на Ви-Фи и интернет, пријавио се да је изгубљен и закључан, а ја сам добио поруку о томе у својој е-пошти. Претпостављам да је променом лозинке све решено, али заиста сви треба да буду опрезни. Највише ме изненадила порука на екрану иПад-а, погледајте слику. То ми не делује баш стандардно, а адреса е-поште говори све – то је превара и хтели су да добију моје податке за пријаву.

… види слику. https://uploads.disquscdn.com/images/81787f49f7358d75acc8a8265cc5014288f07bed46bceeca1254da2086501947.png

А каква је то била апликација, ако смем да питам?

Хвала вам.

Не знам ни за једну апликацију, ништа ми није познато. иПад користим мало, практично скоро једнонаменски, а томе одговара и његова опремљеност апликација - неколико основних ствари, ништа друго, празно. Осим повременог ажурирања (а мало их је), ту баш ништа не инсталирам, тако да је ово последњи мој уређај на коме бих очекивао овако нешто.

И да ли имате Јаилбреак?

Да, наравно, глуп сам. Узели су вашу лозинку и дали "изгубљени уређај" и написали поруку. Пардон. Питање је како су дошли до ваше лозинке. Да ли имате исту лозинку за више услуга? Процурио је на Интернету (може се наћи на веб страници https://haveibeenpwned.com где уносите своју е-пошту или корисничко име)?

Само мислим да момци нису имали на уму када су ти оставили оригиналну лозинку, мада ти је супер, али то они зову клика.

Да, претпостављам да је могло бити. Наравно да има запис на том сајту. Али мора постојати свака е-маил адреса старија од 10 година. :-)

Немам бекство из затвора и никада нисам.

Има и новијих :-) Све што је требало да урадите је да имате ЛинкедИн и Дропбок у погрешно време и то се већ дешава са вама :-)

Хех, да сам о овоме писао негде после преласка на 3ГС, кад сам размишљао о томе, могао бих да будем "славан"... Ма не, историја се не игра около :-Д

С друге стране, ако ми искочи прозор и нисам свестан да бих покренуо интеракцију са АппСторе-ом, дајем отказ без уношења лозинке...

Ово ми се управо догодило док сам активирао свој иПхоне. Надам се да је довољно да прескочим. Испод своје е-поште уносим само лозинку.